iptables REJECT vs DROP

Bei der Steuerung von Netzwerkverkehr spielen die iptables-Regeln eine wesentliche Rolle für die Sicherheit deines Systems. Diese Regeln sind entscheidend, um den Datenverkehr zu kontrollieren und potenzielle Bedrohungen abzuwehren.

Zwei oft genutzte Optionen innerhalb dieser Regeln sind REJECT und DROP. Der wesentliche Unterschied zwischen diesen beiden Optionen besteht darin, wie sie mit unerwünschtem Datenverkehr verfahren.

Bei der Verwendung von DROP wird der Datenverkehr stillschweigend verworfen, ohne den Absender darüber in Kenntnis zu setzen. Diese Vorgehensweise kann besonders nützlich sein, um das Netzwerk unauffällig zu halten und potenzielle Angreifer im Unklaren zu lassen.

Ein Beispiel hierfür wäre, wenn du einen bestimmten Port blockieren möchtest, um unbefugten Zugriff zu verhindern. In diesem Fall könntest du den folgenden Befehl verwenden:

iptables -A INPUT -p tcp --dport 80 -j DROPDieser Befehl sorgt dafür, dass alle eingehenden TCP-Verbindungen, die auf Port 80 abzielen, einfach ignoriert werden. Der Absender erhält keine Rückmeldung, was bedeutet, dass er nicht einmal erfährt, dass seine Anfrage abgelehnt wurde.

Dies kann besonders vorteilhaft sein, wenn du die Sicherheit deines Systems erhöhen möchtest, indem du es für potenzielle Angreifer schwieriger machst, Informationen über deine Dienste zu sammeln.

Im Gegensatz dazu sendet REJECT eine Benachrichtigung an den Absender, dass der Verkehr abgelehnt wurde. Dies kann von Vorteil sein, um deutlich zu machen, dass der Dienst momentan nicht verfügbar ist oder dass der Zugriff auf bestimmte Ressourcen nicht gestattet ist. Ein Beispiel dafür wäre:

iptables -A INPUT -p tcp --dport 80 -j REJECTMit diesem Befehl wird der Absender darüber informiert, dass seine Anfrage nicht bearbeitet werden kann. Diese Art der Kommunikation kann hilfreich sein, um legitimen Benutzern klarzumachen, dass sie möglicherweise einen anderen Weg finden müssen, um auf die gewünschten Dienste zuzugreifen. Verwende REJECT, wenn du eine klare Kommunikation wünschst, und greife auf DROP zurück, wenn du es lieber diskret halten möchtest. Beide Optionen haben ihre speziellen Anwendungsbereiche und sollten je nach Situation eingesetzt werden.

Die Wahl zwischen REJECT und DROP hängt stark von deinen spezifischen Anforderungen ab. In Situationen, in denen du sicherstellen möchtest, dass legitime Benutzer über die Nichtverfügbarkeit eines Dienstes informiert werden, empfiehlt sich der Einsatz von REJECT. Diese Methode ist auch hilfreich bei der Fehlersuche, da sie dir erlaubt, schnell zu erkennen, wo das Problem liegen könnte. Wenn dein Ziel hingegen darin besteht, Angreifer oder nicht autorisierte Zugriffe unbemerkt abzuwimmeln, bietet sich DROP an. Dadurch bleibt dein Netzwerk weniger angreifbar, da es keine Reaktionen auf unzulässige Anfragen gibt. Überlege dir also genau, welches Verhalten in deinem spezifischen Anwendungsfall angebracht ist, und passe deine iptables-Regeln entsprechend an.

Zusätzlich ist es wichtig, die Auswirkungen der Wahl zwischen REJECT und DROP auf die Netzwerkleistung zu berücksichtigen. Während REJECT eine Rückmeldung an den Absender sendet, kann dies zusätzliche Ressourcen in Anspruch nehmen, da das System die Antwort verarbeiten und versenden muss. Im Gegensatz dazu ist DROP ressourcenschonender, da keine Antwort gesendet wird. Dies kann in Umgebungen mit hohem Datenverkehr von Bedeutung sein, wo jede Ressource zählt.

Ein weiterer Aspekt, den du in Betracht ziehen solltest, ist die Art des Datenverkehrs, den du kontrollieren möchtest. In einigen Fällen kann es sinnvoll sein, eine Kombination aus beiden Methoden zu verwenden. Beispielsweise könntest du REJECT für wichtige Dienste einsetzen, bei denen eine klare Kommunikation erforderlich ist, während du DROP für weniger kritische Ports oder Dienste verwenden könntest, um die Sicherheit zu erhöhen.

Dokumentation deiner iptables-Regeln

Die Dokumentation deiner iptables-Regeln ist ein weiterer wichtiger Schritt, den du nicht vernachlässigen solltest. Eine klare und präzise Dokumentation hilft dir nicht nur, den Überblick über deine Regeln zu behalten, sondern erleichtert auch die Fehlersuche und die zukünftige Wartung. Stelle sicher, dass du jede Regel mit einer kurzen Beschreibung versiehst, die den Zweck und die Funktionsweise erklärt. Dies ist besonders nützlich, wenn du in der Zukunft Änderungen vornehmen oder neue Regeln hinzufügen möchtest.

Zusammenfassend lässt sich sagen, dass sowohl REJECT als auch DROP wertvolle Werkzeuge in deinem Arsenal zur Steuerung des Netzwerkverkehrs sind. Die Entscheidung, welche Methode du verwenden solltest, hängt von deinen spezifischen Anforderungen, der Art des Datenverkehrs und den gewünschten Sicherheitszielen ab. Indem du die Vor- und Nachteile beider Optionen abwägst und deine iptables-Regeln sorgfältig dokumentierst, kannst du sicherstellen, dass dein Netzwerk sowohl sicher als auch effizient bleibt.

Wichtige Überlegungen

Eines der grundlegenden Prinzipien bei der Anwendung von iptables ist die gründliche Dokumentation deiner Regeln. Es ist entscheidend, dass du genau festhältst, welche Ports du blockiert hast und ob du die Methode REJECT oder DROP verwendet hast. Diese Dokumentation hilft dir nicht nur dabei, den Überblick über deine Netzwerksicherheit zu behalten, sondern erleichtert auch spätere Anpassungen oder die Fehlersuche erheblich. Wenn du beispielsweise in der Zukunft Änderungen an deinen Regeln vornehmen möchtest, kannst du schnell auf deine Dokumentation zurückgreifen, um zu verstehen, warum bestimmte Entscheidungen getroffen wurden.

Erstelle und pflege eine detaillierte Konfigurationsdatei zur Verwaltung deiner Regeln. Diese Datei sollte alle relevanten Informationen enthalten, einschließlich der spezifischen Ports, die du geöffnet oder geschlossen hast, sowie der angewendeten Methoden. Aktualisiere diese Datei regelmäßig, um sicherzustellen, dass sie immer auf dem neuesten Stand ist. Eine gut geführte Konfigurationsdatei kann dir helfen, potenzielle Sicherheitslücken schnell zu identifizieren und zu beheben.

Eine bewährte Praxis ist es, Testumgebungen einzurichten, in denen du verschiedene Regeln ausprobieren kannst, ohne dein Produktionsnetz zu beeinträchtigen. Durch diese Tests findest du die besten Einstellungen, um dein Netzwerk optimal zu sichern. In einer Testumgebung kannst du verschiedene Szenarien simulieren und beobachten, wie sich deine Regeln auf den Datenverkehr auswirken. Dies gibt dir die Möglichkeit, Anpassungen vorzunehmen, bevor du Änderungen in deinem Live-System implementierst.

Vergiss nicht, deine Änderungen nach jeder Anpassung sofort zu testen. So stellst du sicher, dass sie die gewünschte Wirkung haben und vermeidest ungewollte Überraschungen. Ein einfacher Test kann oft aufzeigen, ob eine Regel wie beabsichtigt funktioniert oder ob es unerwartete Auswirkungen auf den Netzwerkverkehr gibt. Dies ist besonders wichtig, um sicherzustellen, dass legitime Benutzer weiterhin auf die benötigten Dienste zugreifen können, während gleichzeitig unbefugte Zugriffe blockiert werden.

Regelmäßige Überprüfung und Anpassung deiner iptables-Regeln

Überprüfe und passe deine bestehenden iptables-Regeln regelmäßig an. Netzwerksicherheitsanforderungen ändern sich ständig, deshalb ist es wichtig, immer auf dem neuesten Stand zu sein. Überlege, welche Dienste du entbehrlich machen kannst oder welche neuen Dienste Regeln benötigen. Wenn du beispielsweise einen neuen Webserver einrichtest, stelle sicher, dass die richtigen Ports geöffnet und unnötige Ports geschlossen bleiben. Dies trägt dazu bei, dein Netzwerk vor potenziellen Bedrohungen zu schützen.

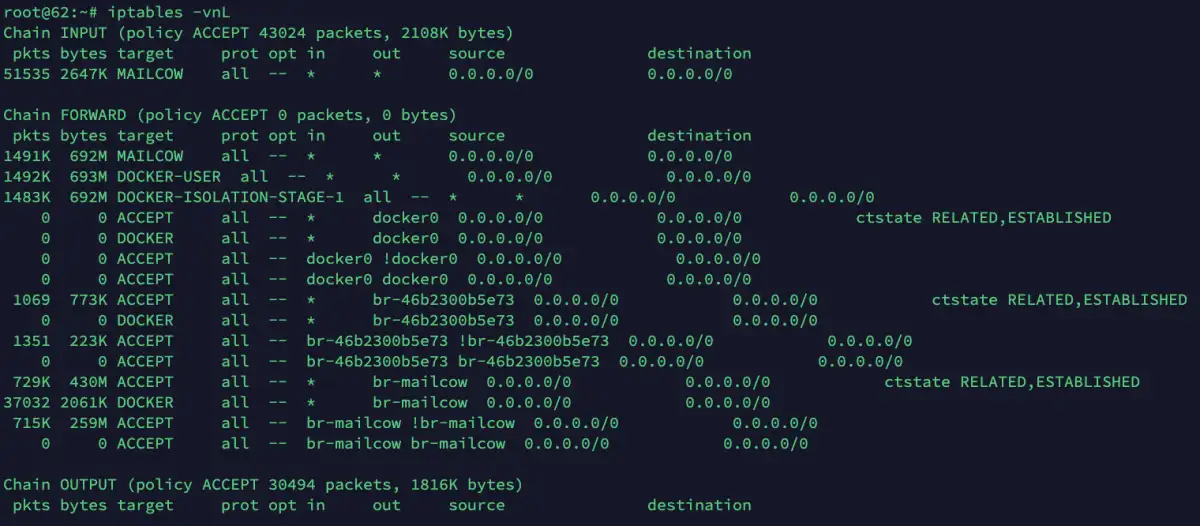

Führe ein regelmäßiges Audit deiner iptables-Konfiguration durch, um Schwachstellen frühzeitig zu erkennen. Nutze Tools zur Visualisierung des Datenflusses, die dir helfen, ungenutzte Regeln zu identifizieren oder ineffiziente Blockaden zu optimieren. Eine gut gestaltete Firewall schützt den Datenverkehr und fördert die Netzwerk-Performance. Indem du regelmäßig Audits durchführst, kannst du sicherstellen, dass deine Sicherheitsmaßnahmen effektiv sind und den aktuellen Bedrohungen standhalten.

Überprüfe regelmäßig die iptables-Protokolle

Die Protokolle von iptables bieten wertvolle Einblicke in den Netzwerkverkehr. Sie helfen dir, unzulässige Zugriffe oder ungewöhnliche Aktivitäten schnell zu identifizieren. Erstelle spezifische Protokollierungsregeln, um bestimmte Aktionen zu erfassen, ohne das System mit unnötigen Informationen zu überfluten. Eine gezielte Protokollierung ermöglicht es dir, relevante Daten zu sammeln, die dir bei der Analyse von Sicherheitsvorfällen helfen können.

Zusammenfassend lässt sich sagen, dass die Dokumentation, regelmäßige Überprüfung und Anpassung deiner iptables-Regeln sowie die Überwachung der Protokolle entscheidende Schritte sind, um die Sicherheit deines Netzwerks zu gewährleisten. Indem du diese Praktiken befolgst, kannst du sicherstellen, dass dein Netzwerk nicht nur sicher, sondern auch effizient bleibt. Es ist wichtig, proaktiv zu handeln und nicht nur auf Vorfälle zu reagieren. Eine gut durchdachte Strategie zur Verwaltung deiner iptables-Regeln wird dir helfen, potenzielle Bedrohungen frühzeitig zu erkennen und zu verhindern, bevor sie zu einem Problem werden.

Absicherung deines Netzwerks mit einer mehrschichtigen Sicherheitsarchitektur

Implementiere eine mehrschichtige Sicherheitsarchitektur, um dein Netzwerk abzusichern. Verwende zusätzlich zu iptables auch weitere Schichten wie Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme (IPS). Diese Tools helfen dir, potenzielle Bedrohungen frühzeitig zu erkennen und informieren dich proaktiv über sicherheitsrelevante Vorfälle.

Nutze Netzwerkanalyse-Tools, um Traffic-Muster zu erkennen und Anomalien zu überwachen. So erhältst du eine bessere Übersicht über deinen Datenverkehr und kannst schnell auf ungewöhnliche Aktivitäten reagieren. Ergänze iptables durch zusätzliche Sicherheitsebenen wie Intrusion Detection Systeme (IDS) oder Intrusion Prevention Systeme (IPS). Diese Tools identifizieren potenzielle Bedrohungen frühzeitig und informieren dich proaktiv über sicherheitsrelevante Vorfälle.

Denke auch daran, regelmäßige Schulungen für dein Team einzuplanen, um sie für aktuelle Bedrohungen zu sensibilisieren. Ein geschultes Team ist in der Lage, verdächtige Aktivitäten schnell zu erkennen und angemessen zu reagieren. Binde dein Team in die Erstellung von Sicherheitspolicies ein und stelle sicher, dass alle Mitarbeiter die Best Practices für den sicheren Umgang mit dem Netzwerk kennen.

Nutze außerdem automatisierte Skripte zur Überwachung deiner Firewall-Regeln und deren Auswirkungen auf den Datenverkehr. Diese Skripte helfen dir, die Effizienz deiner Sicherheitsmaßnahmen zu steigern, indem sie manuelle Fehler reduzieren und sicherstellen, dass du stets über den Status deiner Sicherheitskonfiguration informiert bist. Durch die Automatisierung von Prozessen kannst du nicht nur Zeit sparen, sondern auch die Genauigkeit deiner Überwachung erhöhen. Die Integration von Automatisierungs- und Orchestrierungsprozessen kann den Verwaltungsaufwand erheblich reduzieren und gleichzeitig die Effizienz deiner Sicherheitsmaßnahmen steigern. So kannst du dich auf wichtigere Aufgaben konzentrieren, während die Skripte die Routineüberwachung übernehmen.

Schließlich ist es hilfreich, regelmäßige Penetrationstests durchzuführen, um die Sicherheit deines Systems zu gewährleisten.

Penetrationstests

Penetrationstests sind ein wesentlicher Bestandteil jeder umfassenden Sicherheitsstrategie für IT-Systeme. Bei diesen Tests handelt es sich um kontrollierte Angriffe auf ein System, um Schwachstellen zu identifizieren, bevor sie von böswilligen Akteuren ausgenutzt werden können. Durch das Simulieren von Angriffen in einer sicheren Umgebung kannst du ein klares Bild der Sicherheitslage deiner Systeme gewinnen. Diese Tests sind nicht nur wichtig, um Schwachstellen zu finden, sondern auch, um die Reaktionsfähigkeit deines Sicherheitsteams zu überprüfen.

Das Ziel eines Penetrationstests ist es nicht nur, potenzielle Sicherheitsrisiken aufzudecken, sondern auch, die Effektivität bestehender Sicherheitsmaßnahmen zu bewerten. Dabei erfolgt eine systematische Analyse von Netzwerken, Anwendungen und Betriebssystemen. Die Tester verwenden spezialisierte Tools und Techniken, um in die Systeme einzudringen und mögliche Lücken zu entdecken. Diese Vorgehensweise ermöglicht es dir, gezielte Maßnahmen zur Verbesserung der Sicherheit zu ergreifen.

Es ist wichtig zu betonen, dass Penetrationstests nicht nur für große Unternehmen oder Organisationen relevant sind. Auch kleinere Betriebe und Start-ups sollten die Bedeutung dieser Maßnahme erkennen, um ihre Daten und Systeme zu schützen. Cyberangriffe passieren häufig unbemerkt und können erhebliche Schäden verursachen, sowohl finanzieller als auch reputationaler Natur. Daher ist es entscheidend, dass auch kleinere Unternehmen proaktive Schritte unternehmen, um ihre Sicherheitslage zu verbessern.

Ein erfolgreicher Penetrationstest führt nicht nur zur Identifizierung von Schwachstellen, sondern bietet auch konkrete Handlungsempfehlungen zur Verbesserung der Sicherheit. Durch die regelmäßige Durchführung von Tests kannst du sicherstellen, dass dein Unternehmen stets auf dem neuesten Stand der Sicherheitstechnologie ist und potenziellen Bedrohungen proaktiv entgegentritt. Diese Tests sollten in regelmäßigen Abständen durchgeführt werden, um sicherzustellen, dass neue Bedrohungen rechtzeitig erkannt werden.

Zusätzlich ist es ratsam, die Ergebnisse der Penetrationstests gründlich zu dokumentieren. Eine detaillierte Dokumentation hilft dir, die identifizierten Schwachstellen nachzuvollziehen und die empfohlenen Maßnahmen zur Behebung dieser Schwachstellen umzusetzen. So kannst du sicherstellen, dass dein Unternehmen nicht nur auf aktuelle Bedrohungen reagiert, sondern auch langfristig eine robuste Sicherheitsstrategie verfolgt.

Die Durchführung von Penetrationstests sollte Teil eines umfassenden Sicherheitsplans sein, der auch Schulungen für Mitarbeiter und regelmäßige Sicherheitsüberprüfungen umfasst. Ein gut informierter Mitarbeiter ist oft die erste Verteidigungslinie gegen Cyberangriffe. Daher ist es wichtig, dass alle Teammitglieder über die neuesten Bedrohungen und Sicherheitspraktiken informiert sind.

Zusammenfassend lässt sich sagen, dass Penetrationstests ein unverzichtbares Werkzeug sind, um die Sicherheit deiner IT-Systeme zu gewährleisten. Sie helfen nicht nur dabei, Schwachstellen zu identifizieren, sondern auch, die Effektivität deiner Sicherheitsmaßnahmen zu bewerten und kontinuierlich zu verbessern. Indem du regelmäßige Penetrationstests in deine Sicherheitsstrategie integrierst, kannst du sicherstellen, dass dein Unternehmen gut geschützt ist und auf die sich ständig ändernden Bedrohungen im Cyberraum vorbereitet ist.

Letztendlich ist ein Penetrationstest eine wichtige Investition in die Zukunft deines Unternehmens. Es handelt sich um einen entscheidenden Schritt in die richtige Richtung, um die Integrität deiner Systeme zu wahren und das Vertrauen deiner Kunden zu stärken. Durch die Durchführung eines Penetrationstests kannst du potenzielle Schwachstellen in deinen IT-Systemen aufdecken, bevor sie von böswilligen Akteuren ausgenutzt werden. Dies ist besonders wichtig, da Cyberangriffe immer raffinierter werden und Unternehmen jeder Größe betreffen können. Lass dich von Experten unterstützen, um den bestmöglichen Überblick über deine Sicherheitslage zu erhalten. Diese Fachleute bringen wertvolle Erfahrung und Kenntnisse mit, die dir helfen, die richtigen Maßnahmen zur Verbesserung deiner Sicherheitsstrategie zu ergreifen.

Fazit

Die iptables-Regeln sind entscheidend für die Netzwerksicherheit, wobei die Optionen REJECT und DROP unterschiedliche Ansätze im Umgang mit unerwünschtem Datenverkehr darstellen. Bei DROP wird der Datenverkehr ohne Benachrichtigung verworfen, während REJECT eine Mitteilung an den Absender sendet. Verwende REJECT für klare Kommunikation und DROP für diskretes Handeln. Dokumentiere und aktualisiere regelmäßig deine iptables-Regeln, um einen Überblick über gesperrte Ports zu behalten.

Führe regelmäßige Überprüfungen deiner Regeln durch, da Netzwerksicherheitsanforderungen sich ändern können. Nutze Tools zur Visualisierung des Datenflusses und führe Audits durch, um potenzielle Schwachstellen frühzeitig zu erkennen. Achte darauf, die iptables-Protokolle aktiv zu überwachen und spezifische Protokollierungsregeln einzurichten.

Implementiere eine mehrschichtige Sicherheitsarchitektur mit zusätzlichen Schutzmaßnahmen wie Intrusion Detection bzw. Prevention Systemen (IDS/IPS) sowie Netzwerkanalyse-Tools, um Anomalien im Datenverkehr schnell zu identifizieren. Schulen dein Team regelmäßig in Bezug auf aktuelle Bedrohungen und ermutige sie zur Mitgestaltung von Sicherheitspolicies.

Automatisierte Skripte helfen bei der Regelüberwachung, während regelmäßige Penetrationstests Sicherheitslücken aufdecken und Handlungsempfehlungen bieten. Diese Maßnahmen sind für Unternehmen jeder Größe wichtig, um ihre Systeme vor Cyberangriffen zu schützen und das Vertrauen der Kunden zu bewahren. Investiere in Sicherheit – es ist ein Schritt in die richtige Richtung für dein Unternehmen.

Zusätzlich ist es wichtig, dass du die Ergebnisse der Penetrationstests gründlich analysierst und dokumentierst. Eine detaillierte Dokumentation hilft dir, die identifizierten Schwachstellen nachzuvollziehen und die empfohlenen Maßnahmen zur Behebung dieser Schwachstellen umzusetzen. So kannst du sicherstellen, dass dein Unternehmen nicht nur auf aktuelle Bedrohungen reagiert, sondern auch langfristig eine robuste Sicherheitsstrategie verfolgt.

Die Durchführung von Penetrationstests sollte Teil eines umfassenden Sicherheitsplans sein, der auch Schulungen für Mitarbeiter und regelmäßige Sicherheitsüberprüfungen umfasst. Ein gut informierter Mitarbeiter ist oft die erste Verteidigungslinie gegen Cyberangriffe. Daher ist es wichtig, dass alle Teammitglieder über die neuesten Bedrohungen und Sicherheitspraktiken informiert sind.

Zusammenfassend lässt sich sagen, dass Penetrationstests ein unverzichtbares Werkzeug sind, um die Sicherheit deiner IT-Systeme zu gewährleisten. Sie helfen nicht nur dabei, Schwachstellen zu identifizieren, sondern auch, die Effektivität deiner Sicherheitsmaßnahmen zu bewerten und kontinuierlich zu verbessern. Indem du regelmäßige Penetrationstests in deine Sicherheitsstrategie integrierst, kannst du sicherstellen, dass dein Unternehmen gut geschützt ist und auf die sich ständig ändernden Bedrohungen im Cyberraum vorbereitet ist.

Denke daran, dass die Sicherheit deines Unternehmens nicht nur eine einmalige Maßnahme ist, sondern ein fortlaufender Prozess, der ständige Aufmerksamkeit erfordert. Investiere in die Schulung deines Teams und halte dich über die neuesten Entwicklungen in der Cybersecurity auf dem Laufenden. So kannst du sicherstellen, dass dein Unternehmen nicht nur heute, sondern auch in Zukunft sicher bleibt.